Table des matières

Atelier les outils numériques au service des associations

Introduction

Charte de la formation

- norme d'échange : on utilise tous des technos, on est tous expert de notre rapport avec les techs

- pas de question bête : on a jamais eu d'espace pour avoir l'info : autodidacte

- Jargon wall : si qqu'un utilise jargon, lancer une balle de papier

- écoute active importante, distribuer les temps de parole

- safe space : ce qui est raconté dans cette salle, reste dans cette salle, friendly and safe environment

- si vous pensez qu'il y a qques chose qui manque, dites le moi

Matin 1

Icebreaking

- qui utilise win / mac / linux

- qui ds la salle est journaliste activiste membres d'ong membre des services de renseignement

- qui a déjà reçu un virus informatique

- qui a déjà reçu un spam, un faux e-mail d’hammoçonage

- qui a déjà été victime d’attaques en ligne, de harcèlement en ligne, de troll

- qui a déjà perdu des données sensibles

- qui connaît edward snowden, julian Assange,

- qui donnerait son mot de passe à son/sa petite amie, sa famille, ses amis

Dessiner sa "data" journée technologique

Dessiner ses interactions avec des appareils numériques, quel type de données y sont stockées, transportées, données qu'ils produisent activement et les données reçues d'autres personnes (dans le réseau)

- Présentation collective de “sa” journée technologique

- > Partir du principe que tout est écouté, regardé

- > la sécurité est un jeu collectif, /!\ maillon faible dans son réseau

- > changer ses mots de passe, utiliser des dispositifs chiffrés, faire des backups

- > les basiques de la sécurité digitale : antivirus, back-up, phrase de passe complexe

- > se connecter de façon sure, chiffrement des communications, anonymisation

' Questions à se poser par rapport à la sensibilité des données'

- qu'est qui se passerait si données disparaissent ou “ennemie” à accès à ces données

- est-ce que ces données contiennent beaucoup de données personnelles (permettant de retrouver la personne dans le monde physique)

Il s'agit d'un exercice à répéter dans l’analyse permanente du risque pour réactualiser périodiquement le modèle de menace auquel on s'expose et ainsi les réponses qu'il convient d'y apporter : mettre en place les procédures d'hygiène, changer passwd …

L'Ordinateur, principes durables

Principes

- Passer son Ordinateur sous Linux :)

- Utiliser des logiciels libres (90 % des serveurs internet tournent sous Linux …)

- Faire les mises à jours

- Faire des sauvegardes sur des supports externes stockés dans un autre endroit physique

- Ne pas installer de logiciels issues de sources douteuses

- Ne pas croire que l'on a gagné à la loterie (clic mail)

- Ne pas se promener n'importe où sur la toile (virus en ligne)

- Protéger son ordinateur contre les logiciels malveillants, les pirates, les grandes oreilles

- Un outil pour éliminer les mouchards de son ordi https://ops.securitywithoutborders.org/flexispy/

- ou (selon framasoft) https://www.bleachbit.org/

- Antivirus : ClamAV (Libre et gratuit) http://www.clamav.net/ http://fr.clamwin.com/ https://securityinabox.org/fr/avast_principale

Phrases de passe

A renouveler périodiquement … login et mot de passe différent par compte en ligne

- Carnet de mots de passe : KeepassX https://www.keepassx.org/ et le plug in pour firefox https://addons.mozilla.org/en-US/firefox/addon/keefox/

- Plug-in navigateur web pour stocker les comptes en ligne https://lesspass.com/#/

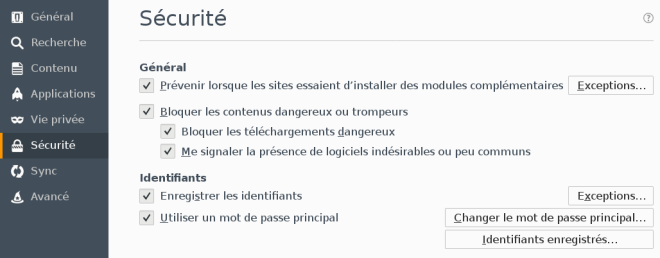

Mettre un mot de passe principal dans son navigateur Firefox pour conserver ses mots de passe dans un espace chiffré

Données et matériels

- Détruire définitivement des donnes > https://securityinabox.org/fr/eraser_main

- Assurer la sécurité physique des matériels et des données

Crypter le disque dur de son ordinateur

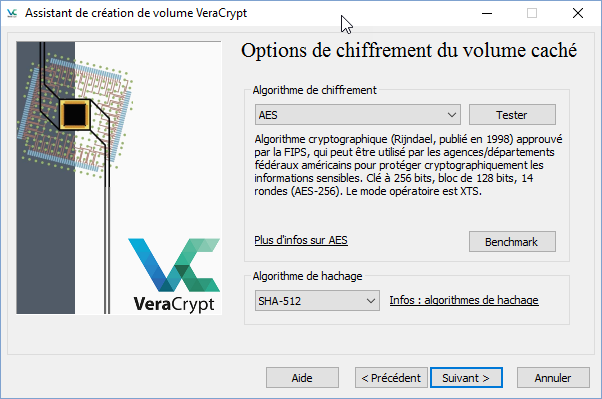

- Pour windows /!\ faire une sauvegarde avant et remplacer Truecrypt par Veracrypt (Truecrypt n'est plus maintenu / sure) https://korben.info/chiffrer-un-disque-systeme-windows-avec-truecrypt.html

- Pur linux et MacOs : c'est une option proposée à l'installation du système

Se créer un espace de stockage chiffré pour y mettre des fichiers à l'abri

- Se créer un espace de stockage chiffré avec VeraCrypt https://securityinabox.org/fr/guide/veracrypt/windows/

- Tomb sous Linux https://www.dyne.org/software/tomb/ Voir la page dédiée à Tomb

Ce logiciel permet créer un espace de stockage de taille définie portable et offrant une clef qui peut être transportée séparément. C'est idéal pour stockage de mot de passe et autres fichiers sensibles, le logiciel offre également la possibilité d'intégrer la clef à une image via la stéganographie

S'envoyer des fichiers cryptés

- Avec l'extension pour Chrome / Chromium Minilock http://minilock.io/

Après Midi 1

La vie du réseau

C'est quoi Internet ?

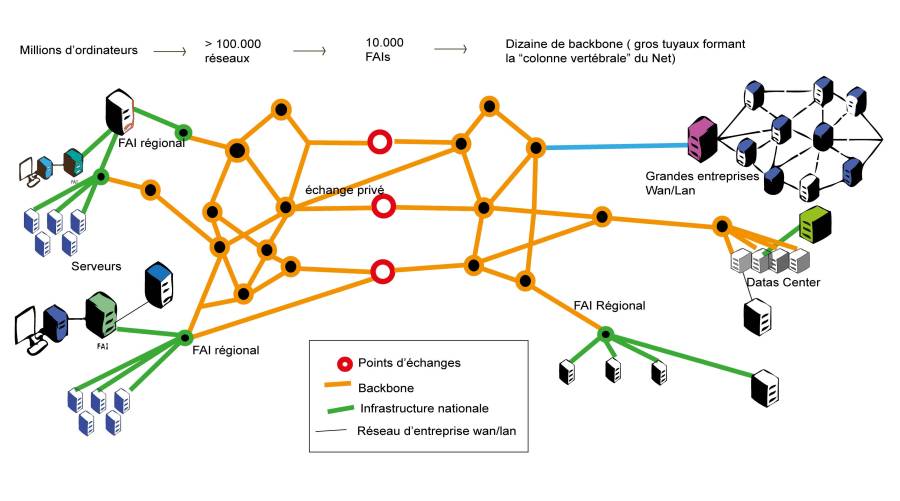

Structure physique

- serveur / routeur

- FAI / Backbones

- cartes des backbones

- http://www.vox.com/a/internet-maps 40 maps that explain the internet

Adresse IP

- identifie toutes les machines connectées à internet

- différence entre ip global et ip local

- démo ping

- démo traceroute http://www.yougetsignal.com/tools/visual-tracert/ ou https://gsuite.tools/traceroute voir aussi bordercheck pour visualiser par où transitent nos infos https://github.com/epsylon/Border-Check et le logiciel Open visual traceroute https://sourceforge.net/projects/openvisualtrace/

- Open visual traceroute

/usr/share/OpenVisualTraceRoute/ovtr.sh

- visualiser graphiquement l'activité du réseau local http://etherape.sourceforge.net/

- URL → IP par DNS

Paquet IP

échange découpé en petits paquets

- paquet IP

- fonctionnement théorique internet : fonctionnement ordi / cable / serveur, réseau existant, backbones

- fonctionnement pratique (wireshark) : étude de paquets en temps réel https://wireshark.org/

- install party couches de protection:

- Considérer l'unicité de son navigateur https://panopticlick.eff.org/index.php?action=log&js=yes

Comment une donnée circule dans le réseau

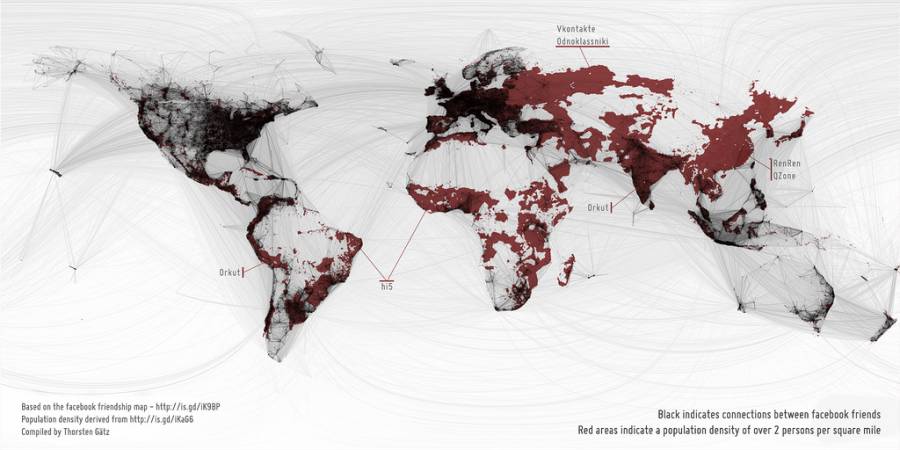

- Carte des réseaux transatlantiques

- Plug-in Lightbeam

- https://trackography.org/ > Choose a country and a newspaper and see who is collecting data when you go to this website

Exercice jeu de rôle

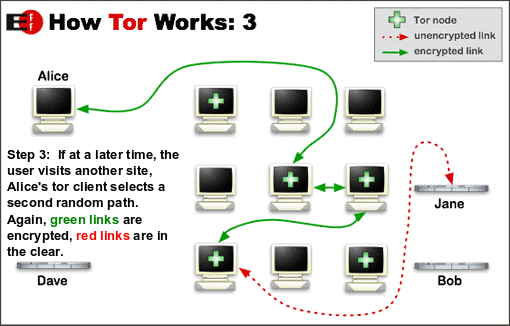

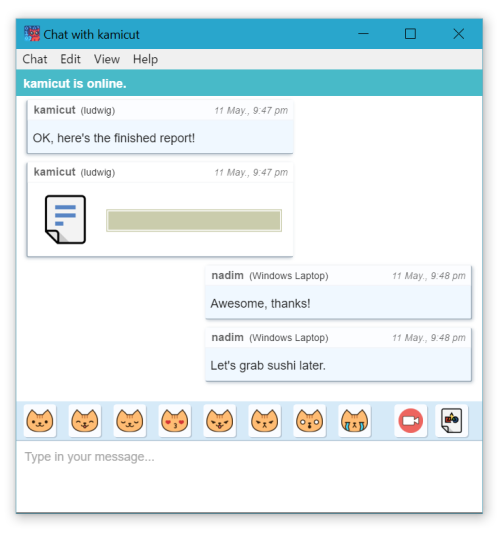

exercice : gmail, mail du pays par FAI > FAI, gateway, routeur, serveur : chacun incarne un acteur du réseau, on fait circuler des données de différentes façons 1 contenu et meta-data, lisible 2 on chiffre : on ne voit plus le contenu 3 TOR + riseup : ok mais meta données toujours visibles démo Pidgin + OTR : authetification : question secrète, authentification

Préserver la confidentialité de ses communications sur le web

Le web - Navigateur et plug-ins

Navigateurs à utiliser : Firefox, Chromium, Midori, Qupzilla, …

- Anti pub ublock origin https://addons.mozilla.org/en-US/firefox/addon/ublock-origin/ (Première utilisation : cliquer sur le bouclier rouge, puis sur “ublock origin” → Liste de filtres → Mettre à jour Maintenant et vérifier que la case “mettre à jour les listes… ” est cochée )

- Éviter le tracking https://addons.mozilla.org/en-US/firefox/addon/betterprivacy/ (Obsolète ?)

- Effacer automatiquement les cookies avec “Cookie AutoDelete https://addons.mozilla.org/firefox/addon/cookie-autodelete/

- Limiter les traces que l'on laisse Privacy Badger https://www.eff.org/privacybadger

- Crypter la communication entre son ordi et le serveur : passer en HTTPS autant que possible https everywhere https://www.eff.org/https-everywhere

- Eviter de récupérer des virus via le web et le javascript https://noscript.net/

- Bloquer et débloquer à la demande le plug-in flashblock https://addons.mozilla.org/en-US/firefox/addon/flashblock/

- Un bon tutoriel pour se protéger : http://standblog.org/blog/post/2015/08/27/Flicage-brouillon-Partie-4-chapitre-28-Choisir-et-personnaliser-son-navigateur

Moteurs de recherche alternatifs

Pour ajouter un moteur de recherche à Firefox, voir https://support.mozilla.org/fr/kb/ajouter-ou-supprimer-un-moteur-de-recherche-dans-firefox

- https://duckduckgo.com/ voir aussi les bangs https://duckduckgo.com/bang : en ajoutant !wfr dans la recherche on va chercher directement sur wikipedia

- https://framabee.org/ meta moteur customisable

Evaluer la traçabilité de sa configuration navigateur + OS

le “fingerprinting” permet de nous identifier à partir de la combinaison : système d'exploitation, navigateur et ses configurations et extensions, taille de l'écran …

- tester l'unicité de sa config : Panopticlick http://panopticlick.eff.org/

Supprimer les métadonnées des fichiers

Les métadonnées sont des données associées au fichier lui-même, une pĥoto peut par exemple intégrer des données de géolocalisation, le nom de l'auteur, le logiciel utilisé pour la traiter, la définition de l'appareil photo, … voir https://blog.mathiasblanchemanche.ch/2015/10/21/Anonymiser%20les%20m%C3%A9tadonn%C3%A9es%20d'un%20fichier.html

- utilisation de l'outil Exiftool :

Pour demander au logiciel de remplacer toutes les informations contenues dans les métadonnées par “petit chaton” (remarquez l’originalité) tout en écrasant la donnée originale :

exiftool "-all:all=petit chaton" -overwrite_original *.ogg

Utiliser les emails de façon plus sure

Les mails, les meta-données …

Fournisseurs de courriels sympathiques

- Service parfois proposé par un chaton à coté de chez soi

- https://help.riseup.net/ et une liste de “radical server” https://help.riseup.net/en/security/resources/radical-servers

- https://eu.ixquick.com/startmail/c/ mail encrypté facile à mettre en oeuvre (payant)

- https://www.lilo.org/fr/ (acheck)

- http://no-log.org/ (n'ouvre plus de comptes)

Tester son adresse mail vis à vis des filtres anti-spam

Utiliser des mails jetables

Chiffrer ses mails avec PGP

Il convient de combiner un client mail type Thunderbird et le plug-in enigmail :

- PGP avec enigmail et thunderbird https://securityinabox.org/fr/thunderbird_utiliserenigmail

- Tutoriel pour chiffrer ses mails de la FSF https://emailselfdefense.fsf.org/fr/

Chiffrer ses webmails avec PGP

Ressources PGP :

- compléments http://rys.io/en/147

- 15 reasons not to start using PGP http://secushare.org/PGP

- Op-ed: I’m throwing in the towel on PGP http://arstechnica.com/security/2016/12/op-ed-im-giving-up-on-pgp/

Préserver son anonymat, contourner la censure

En utilisant Tor (The Onion Router, outil pour anonymiser certaines connexions), Tails (Système Linux orienté anonymat), un VPN (connexion chiffrée entre 2 points : soi-même et son founisseur de VPN)

- Pour utiliser TOR : https://www.torproject.org/projects/torbrowser.html.en

- Pour utiliser TAILS : https://tails.boum.org/install/index.fr.html

- Pour utiliser un VPN : http://fr.flossmanuals.net/comment-contourner-la-censure-sur-internet/services-vpn/ ou via Riseup https://help.riseup.net/fr/vpn

- VPN gratuit chez Proton https://protonvpn.com/

Comprendre la différence entre anonymisation et chiffrement

- video gpg tactical tech https://tacticaltech.org/projects/decrypting-encryption https://vimeo.com/132517596

- tor browser : explique comment Tor peut vous permettre de cacher votre géolocalisation https://www.youtube.com/user/TheTorProject

Questionner la limite de ces outils : qui possède les serveurs ? qui développe les algo de cryptage ? qui a inventé ssh ?

Matin 2

Outils collaboratifs

Mailing list groupe de discussion

- Créer une liste de discussion publique via Framasoft https://framalistes.org/

- Liste militante https://riseup.net/fr/lists

- Créer des groupes thématiques de discussion https://framateam.org

Liste de diffusion (pour envoi 1 expéditeur > plein de destinataires)

Services commerciaux :

Des outils libres d'organisation, de communication et d’échange

- Voir la liste des outils libres du projet Dégoogleisons Internet : https://degooglisons-internet.org/alternative

- * Voir les services proposés https://degooglisons-internet.org/list

Édition collaborative

- Des PADs ! http://framapad.org/

- Des feuilles de calcul http://framacalc.org/

Visioconférence

- Dans le navigateur https://framatalk.org/accueil/

- Dans le navigateur http://meet.jit.si/ (et ajouter le nom de votre chambre) > test

- Avec un logiciel Chat et visioconférence https://jitsi.org/Main/Download / installation : https://jitsi.org/Documentation/SetUpJitsiAccount / ouvrir un compte https://jit.si/

Messagerie instantanée

- pidgin associé à OTR https://otr.cypherpunks.ca/

Organisation temps / projets / admin

- Sondage calendaire ou sur projet http://framadate.org/

- Partage d'agendas https://framagenda.org/index.php/login

- Gestion de projets collaborative https://framaboard.org/

- Gestion d'adhérents / notes de frais / compta / projets https://www.dolibarr.org/

Partage de fichiers

- Cloud collectif avec http://nextcloud.com/ (à installer sur un serveur

- Des fournisseurs potentiels https://chatons.org/fr/find?field_chaton_services_tid=46

- Cloud personnel http://cozy.io/

Autohéberger ses services avec Yunohost

- Yunohost : Serveur in a box ou comment avoir un serveur de mail, de blog et autres outils facilement sur Raspberry Pi et + https://yunohost.org

- A compléter avec le projet “La brique Internet” qui permet d'avoir différents points d'accès sans fils chez soi passant par Tor, un VPN ou en direct http://labriqueinter.net/

- Voir également pour l'autohébergement https://freedomboxfoundation.org/

- en louant un serveur http://ovh.com ou mutualiser un serveur associatif http://www.marsnet.org (Marseille)

- Liste des hébergeurs associatif/alternatif

- en France voir http://www.hebergeurslibres.net

- à l'international https://github.com/indiehosters/awesome-librehosters

- voir l'initiative Chatons.org

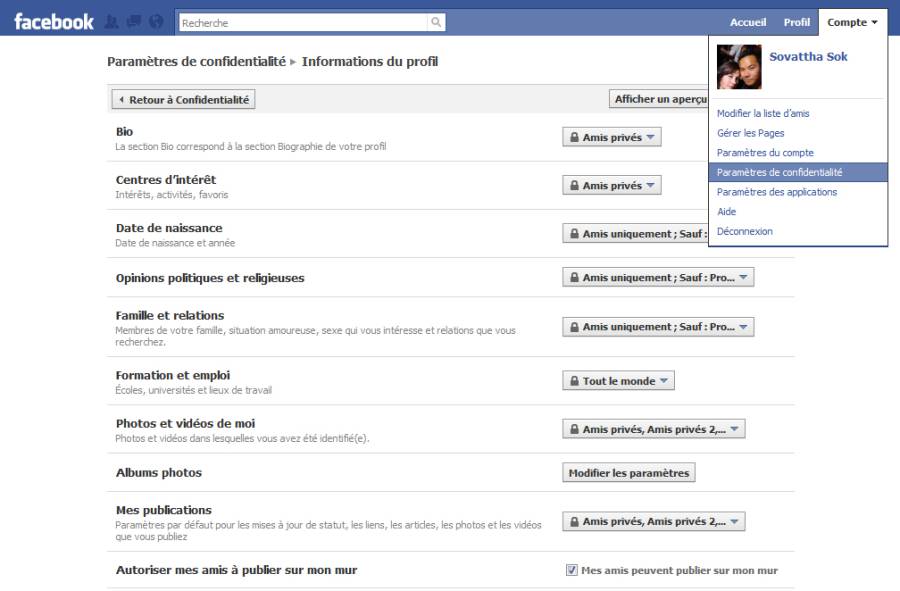

Utiliser des réseaux sociaux

Se poser les bonnes questions

'Quel est le modèle économique du site sur lequel je m'inscris ? Qu'est-ce qui lui permet d'exister ? '

- Voir le jeu datadealer https://datadealer.com/ et http://store.steampowered.com/app/491950/Orwell_Keeping_an_Eye_On_You/

Réglages des paramètres de confidentialité, mots de passe sûrs à changer, utilisation d'https

Bien déterminer quel type d’informations on publie, obtenir l’accord de tiers :

- qui peut voir l’information que je mets en ligne

- qui est le propriétaire de l’information que je publie sur le site de réseautage social

- quels renseignements à mon sujet mes contacts peuvent-ils transférer à d’autres parties

- Est-ce que mes contacts sont à l’aide avec le fait que je partage leurs renseignements avec d’autres

- Fais-je bien confiance à toutes les personnes avec qui je suis en réseau ?

Même en ne s'inscrivant pas, des plateformes (Facebook, linkdin) créent des “shadow profiles” à notre insu

Gare à la création de comptes sur d’autres plateforme avec son compte facebook, google

- Big data : données, données, donnez-moi !

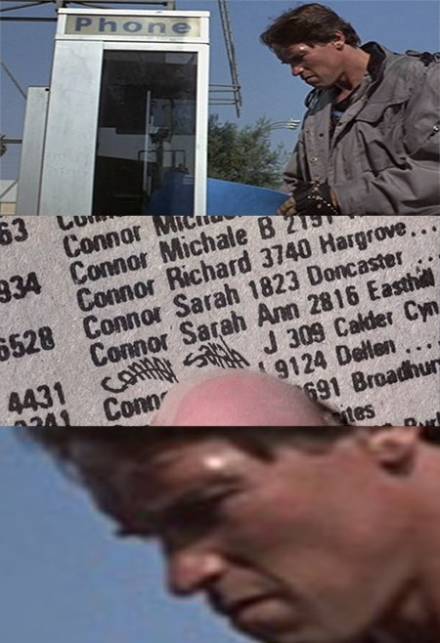

Choisir entre 4 types d’identité

- ton nom réel : plus facilement identifiable mais génére de la crédibilité et influence

- anonymat : permet des expressions d'opinion sur des questions mal vues et sensibles, option la plus difficle à maintenir, peu d'opportunité de générer un réseau de solidarité

- identité pseudonymique : risque d'identification dans le monde réel, mais possible

- pseudonymat collectif : identité collective anonymous guerilla girl, risque si un membre du collectif fait des bêtises, nourrir les imaginaires et les actions avec cette identité collective

4 stratégies pour altérer son ombre digitale

Les différents niveaux stratégiques : installation de programme et d'appli, génération de contenus et de meta-données (explication de la différence), utilisation de dispositifs matériels (comment on se connecte au net)

- fortification : créer des barrières, restreindre l'accès et la visibilité, monitorer qui te suit qui tente de compromettre, creer des comptes ds tous les medias sociaux pour baliser le terrain, antivirus et spyware à jour, quarantaine, chiffrer, cacher ta webcam, migrer vers os plus surs comme gnu/linux

- réduction : moins c'est mieux, combiner tactiques pour générer un manque de données sur soi : nettoyer et éliminer comptes et profils non-utilisés, ignorer et bloquer des applications et services digitaux non nécessaires, résister à la publication d'images et d'infos sur soi et son collectif, utiliser des vieux devices

- obfuscation ou camouflage : plus de données tu génère, c'est le mieux : dévaluer la valeur de l'info, rompre les routine de navigation (apps et plug in), générer du bruit avec son identité (ouvrir différents comptes avec x identités), se cahcer dans la mutlitude ou ds identité collective (bien lire le zen manual), ne pas contaminer, créer des personnages crédibles (voir fakena ds zen manual pr créa id crédibles

- compartimentation : bien compartimenter tes données, tes identités : bien déterminer ses domaines sociaux et bien les compartimenter, maintenir séparés, isoler la surface d'attaque

Après midi 2

Pratiques numériques respectueuses de l'environnement

- Matériel

- Logiciel

- Services web et réseau Internet

- Téléphone

Ressources

- L’impact environnemental de nos actions numériques quotidiennes http://www.goodfuture.greenflex.com/fr/transition-energetique/limpact-energetique-dinternet

- Un document de l'ADEME pour sensibiliser à la conso électrique et l'impact environnemental du numérique www.ademe.fr/sites/default/files/assets/documents/guide-pratique-internet-courriels-reduire-impacts.pdf

La sécurité holistique

Pluie d’idée par rapport à la sécurité : évoquer des mots évoquant la sécurité informatique

3 dimensions : bien être / matériel / informatique > sécurité holistique https://holistic-security.tacticaltech.org/

- Intégrité physique de soi même et de ses appareils

- Bien être moral, social

- Sécurité informatique

Il est en effet difficile d'avoir des pratiques sures ou d'apprendre quand on est fatigué ou sous pression

Le jeu du modèle de menace

> Les données sur le disque dur réseau de mon association sont perdues > Je me fais dérober mon téléphone > J'échange avec des personnes dans une situation à risque > Je communique au quotidien avec des collègues, partenaires, amis > Je conserve des données sensibles

Cinq questions à se poser pour évaluer votre modèle de menace :

- Que souhaitez-vous protéger ?

- Contre qui souhaitez-vous le protéger ?

- Quelle est la probabilité que vous ayez besoin de le protéger ?

- Quelles seraient les conséquences si vous échouiez ?

- Quels désagréments êtes-vous disposé à affronter afin de vous en prémunir ?

Voir : https://ssd.eff.org/fr/module/une-introduction-au-mod%C3%A8le-de-menace

Téléphone mobile / intelligent

Fonctionnement de la téléphonie, triangulation, autorisation des applications, metadonnées, OS alternatifs, applications signées, rooting et jailbreaking

Chiffrer son téléphone, mot de passe sur, utiliser des applications libres

Logiciels à recommander pour la communication et l’échange

- Voir le magasin d'applications libres de droits http://f-droid.org/

- Voir particulièrement les applications proposées par https://guardianproject.info/

Logiciels mobiles réputés sures (au 10 2021)

- Télécharger des applications du google store sans google : https://f-droid.org/packages/com.github.yeriomin.yalpstore/

- SMS Secure pour l'échange de SMS chiffrés https://f-droid.org/repository/browse/?fdfilter=signal&fdid=org.smssecure.smssecure

- Signal pour du SMS et de la conversation audio (vidéo en beta) https://whispersystems.org/blog/ qui utilise des services google et dont le serveur n'est pas open source (voir https://github.com/LibreSignal/LibreSignal/issues/37)

- Orbot + Orweb (naviteur type Tor bundle)

- keepassDroid

- Android Privacy Guard (chiffrement d'emails)

- Obscuracam pour occulter les visages

- Les Apps du Guradian project et les applications recommandées https://guardianproject.info/apps/

Libérer son téléphone

- Désactiver la synchronisation de ses photos (Tutoriel de la CNIL) https://www.youtube.com/watch?v=MAokhiQsu4U

Synthèse des bonnes pratiques

Backup, phrases de passes solides, utilisation de logiciels FLOSS, Infrastructure autonome sympathique (Yunohost, services non commerciaux), sécurité holistique, actualisation de l’évaluation des risques, réseau de confiance, Safe spaces

Qu'est que l'on commence, qu'est que l'on arrête, qu'est-ce que l'on continue de faire ?

- Start

- Stop

- Keep

Évaluation de l’atelier

Les bonnes ressources sur lesquelles s’appuyer

Outils actualisés, révisés par des experts

- Security in a box https://securityinabox.org/ et son guide spécifique pour Linux https://securityinabox.org/en/guides-linux

- Me and my shadow https://myshadow.org/ tips for mobile phone and browser

- Guide d’autodéfense numérique https://guide.boum.org/

- Page du wiki de Labomedia sur la question http://wiki.labomedia.org/index.php/Internet_s%C3%A9curit%C3%A9_et_anonymat

- Une compilation d'articles et de vidéos “Do not track me” https://donottrack-doc.com/fr/episodes/

- Des ressources et tutoriaux proposés par la CNIL https://www.cnil.fr/fr/maitriser-mes-donnees

- Liste de fournisseurs de services sympathiques / alternatifs https://github.com/indiehosters/awesome-librehosters

- Ma vie sans google http://lezohtml.eu/2017/01/30/ma-vie-sans-google/

- Une très bonne liste d'outils et d'alternatives aux solutions commerciales avec pas mal d'autres sites ressources en bas de page https://www.privacytools.io

- Les ressources de l'association Nothing2Hide qui fait le lien entre journalistes et sécurité informatique https://nothing2hide.org/wiki/doku.php?id=protectionnumerique

- Une compilation de ressources tout à fait pertinente et complète : https://www.privacytools.io/

- Des ressources pour protéger les sources des journalistes par l'UNESCO http://en.unesco.org/news/unesco-releases-new-publication-protecting-journalism-sources-digital-age

- Tester les tin foil hat http://web.archive.org/web/20100708230258/http://people.csail.mit.edu/rahimi/helmet/

Quelques vidéos

- Vidéo de cables sous-marins par Trevor Plagen http://thecreatorsproject.vice.com/blog/trevor-paglen-landscape-photography-machine-vision

- Vidéo à l'intérieur d'une ferme de minage de bitcoin https://www.youtube.com/watch?v=K8kua5B5K3I

- Webdoc “Worldbrain” teaser https://vimeo.com/117731172 http://worldbrain.arte.tv/#/