Table des matières

Perturbations par clefs USB de systèmes informatiques

Perturber par l'USB ?

De nombreux appareils possèdent aujourd'hui des ports USB : ordinateurs, téléphones intelligents, media center de voiture ou d'avion, distributeurs automatiques, … ils constituent une surface d'attaque variée, du traditionnel virus qui se propage via la clef USB à la décharge électrique, de l'injection de commande en simulant un clavier au “bad usb” virus qui se promène discrètement sur tout vos périphériques.

Ci-dessous, un certain nombre d'exemples pour illustrer tout ça, avec notamment une série de 4 clefs USB présentée lors de l'exposition GO CANNY! Poétique du sabotage. Ce projet fait écho à la thématique néo-luddites Computer-b-gone.

Exemples de clefs USB

USB Court-circuit

Cibles

Ordinateurs, tout objet électronique comportant un port USB ou micro USB (téléphone intelligent, tablette, téléviseur, médiacenter dans une voiture, photocopieurs, distributeurs automatiques, …)

Effets

Provoque un court-circuit du port USB et :

- éteint les ordinateurs de type PC (Windows, Linux)

- désactive le port et affiche un message d’alerte sur les ordinateurs MAC

- à tester sur les autres appareils :)

Cette panne est réversible en redémarrant l’ordinateur, parfois pour les ordinateurs portables, il faut retirer la batterie et maintenir le bouton POWER appuyé plus de 30 secondes ou recourir à un raccourci clavier spécifique

Mode d'emploi

Introduisez la clef dans un port USB

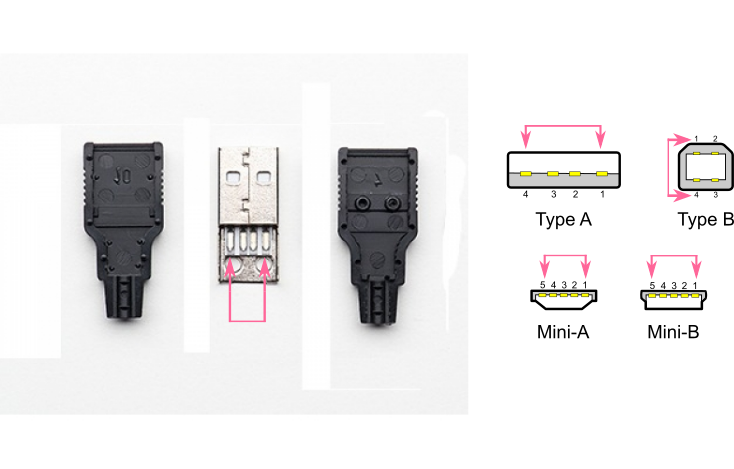

Fabrication

A partir d'une prise male de Type A, B, Mini-A et Mini-B, il faut relier les pattes qui correspondent à l'alimentation de la clef USB (+5V et Masse), soit pour une clef USB les 2 contacts extérieurs

Peut aussi être réalisé sous la forme d'un PCB, une plaque électronique comportant déjà la fonction ;)

Ressources

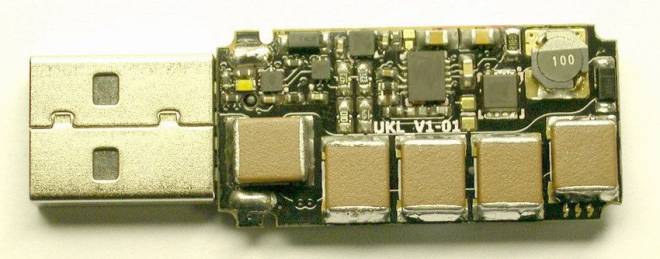

USB Killer

Cibles

Ordinateurs, tout objet électronique comportant un port USB ou micro USB (téléphone intelligent, tablette, téléviseur, médiacenter dans une voiture, photocopieurs, distributeurs automatiques, …)

Effets

La clef se charge et envoie à répétition une surtension de -200 Volts sur les contacts « données » du port USB jusqu’à extinction de l’appareil ou retrait de la clef. Cela a pour effet à minima de griller le port USB, mais peut bien souvent causer la mort clinique de l'appareil, c'est le cas pour la plupart des ordinateurs

Mode d'emploi

Introduisez la clef dans un port USB

Fabrication

Pour fabriquer une clef USB Killer pour 3 €, il est possible de transformer [http://www.ebay.fr/sch/i.html?_sacat=&_mPrRngCbx=1&_udlo=1&_udhi=5&rmvSB=true&LH_BIN=1&_nkw=usb%20ionic%20air%20purifier&_pppn=r1&scp=ce0 un ionisateur d'air USB] en soudant un fil sur le circuit <youtube>82-MDymVkps}} Il est possible également de l'acheter préfabriquée

- Le premier prototype http://kukuruku.co/hub/diy/usb-killer

- Le produit vendu packagé https://www.usbkill.com/usb-killer/8-usb-killer.html

Ressources

NE faites pas ça !

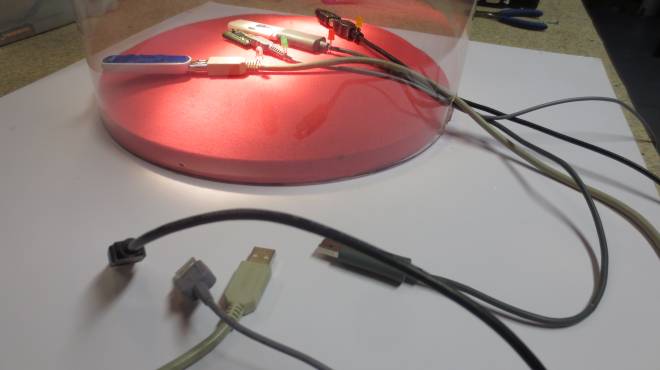

MAD USB

Cibles

Ordinateurs et plus généralement tout objet électronique sur lequel on peut brancher un clavier et/ou une souris

Effets

La clef permet de déplacer le pointeur de la souris et de cliquer pour lancer des logiciels ou effacer des fichiers, le clavier simulé donne accès à tous les raccourcis claviers du système d’exploitation, notamment celui pour éteindre l’ordinateur

On pourra par exemple cliquer frénétiquement sur tous les icônes du bureau ou de la barre d'outils et ensuite fermer tous les programmes lancés et éteindre l'ordinateur

Cette panne est réversible (sauf si la corbeille est vidée), cette technique de simulation d’un clavier/souris est aujourd’hui utilisée par ailleurs pour pénétrer dans l’ordinateur et y introduire des programmes malveillants

Mode d'emploi

Introduisez le câble USB branché sur le microcontrôleur dans un port USB

Fabrication

Programmez un microcontrôleur USB Teensy pour simuler une souris et un clavier, voir la page dédiée sur le wiki

Ressources

STUXNET

Cibles

Centrales nucléaires, centrales de production d’électricité, réseaux électriques

Effets

- Il a provoqué l'autodestruction des centrifugeuses iraniennes d’enrichissement d'uranium

- Il est capable d'espionner et de reprogrammer des systèmes industriels, ce qui comporte un risque élevé. Il cible spécifiquement les systèmes SCADA utilisés pour le contrôle commande de procédés industriels. Stuxnet a la capacité de reprogrammer des automates programmables industriels (API) produits par Siemens et de camoufler ses modifications. Les automates programmables Siemens sont utilisés tant par quelques centrales hydro-électriques ou nucléaires que pour la distribution d'eau potable ou les oléoducs.

Le ver a affecté 45 000 systèmes informatiques, dont 30 000 situés en Iran, y compris des PC appartenant à des employés de la centrale nucléaire de Bouchehr. Les 15 000 autres systèmes informatiques sont des ordinateurs et des centrales situés en Allemagne, en France, en Inde et en Indonésie9, utilisateurs de technologies Siemens.

Mode d'emploi

- Attraper le virus stuxnet en branchant votre ordinateur à la clef USB

- Propager le virus stuxnet

Fabrication

Stuxnet est un ver informatique découvert en 2010 qui aurait été conçu par la NSA en collaboration avec l'unité 8200 (Israeli SIGINT National Unit) pour s'attaquer aux centrifugeuses iraniennes d’enrichissement d'uranium. Le programme a été initié sous l'administration Bush et a continué sous l'administration Obama. Il fait partie de l'opération Olympic Games, et ses caractéristiques le classent parmi les “APT” ou Advanced Persistent Threat (menace persistante avancée).

Spécifique au système Windows, il a été découvert en juin 2010 par VirusBlokAda, société de sécurité informatique basée en Biélorussie. La complexité du ver est inhabituelle pour un malware : l’attaque demande des connaissances en procédés industriels et en failles de Windows à un moment donné, et marque la volonté de perturber des infrastructures industrielles7,6. Le nombre d’exploits Windows « zero day » utilisés est également inhabituel : ces exploits non découverts, rares et précieux, ne sont en effet pas normalement gaspillés par les pirates au point d'en mobiliser quatre dans le même ver. Stuxnet a une taille d’un demi-mégaoctet et est écrit dans différents langages de programmation (y compris C et C++) ce qui est également peu courant pour un malware

Ressources

Série de 4 clefs USB - Exposition GO CANNY! Poétique du sabotage

Notes techniques

- taille : L30xl30xh60 cm

- poids : 1,5 kg

Interactivité

- possibilité de faire la démonstration de toutes les clefs

- possibilité de laisser MAD USB en boucle sur l'ordinateur de démonstration

- /!\ utiliser le USB Killer tester (fourni) avec la clef USB Killer pour faire la démonstration de cette clé de façon non-léthale